Am 21. Oktober 2016 kommt es in den USA zum Breakdown: Twitter, Airbnb, Spotify, Reddit, Ebay und andere Onlinedienste, darunter auch Netflix, waren für über zwei Stunden nicht mehr erreichbar. Sie wurden Opfer einer DDoS-Attacke. Im Grunde beschreibt DoS den Ausfall einer Webseite aufgrund von Überlastung. Dabei waren die Server der einzelnen Unternehmen gar nicht das direkte Ziel der Angreifer. All diese Unternehmen sind Kunden beim DNS-Provider (Domain Name System) Dyn im US-Bundesstaat New Hampshire, der zum Opfer eines massiven Angriffs wurde. Wie DDoS-Angriffe funktionieren und was Ihr Drucker oder sogar Ihr smarter Kühlschrank damit zu tun haben könnten lesen Sie hier.

Überlastung bis zum Zusammenbruch des Servers

DDoS-Attacken zielen darauf ab, Server oder Webdienste zum Ausfall zu bringen. „DoS“ steht für Denial-of-Service, also die „Verweigerung eines Dienstes“. Ein DDoS-Angriff ist demnach, ins sperrige Deutsch übersetzt, ein „verteilter Dienstverweigerungs-Angriff“ (engl.: Distributed Denial of Service).

Damit ein Server in die Knie geht, muss er überlastet werden. Bei DDoS-Attacken funktioniert das im Prinzip immer gleich: Der Server (zum Beispiel der einer Webseite oder eines E-Mail Dienstes) wird mit so vielen Anfragen überschüttet, bis er bei der Beantwortung dieser Anfragen nicht mehr hinterher kommt. Die Attacke besteht also darin, den zum Antworten programmierten Server schlichtweg zu überlasten und so zum Beispiel eine Webseite unerreichbar für andere User zu machen. Dabei fordern die DDoS-Attacker meistens Lösegeld vom betroffenen Unternehmen, damit sein System und seine Dienste wieder für seine Kunden erreichbar werden. Wie DDoS-Attacker dabei vorgehen hat sich in den Jahren immer wieder verändert. Es gibt verschiedene Arten DoS, also den Ausfall eines Dienstes, hervorzurufen.

Wie funktionieren DDoS-Angriffe?

DDoS-Angriffe können auf verschiedene Weise den Server überlasten. Ein Beispiel ist der sogenannte SYN-Flood Angriff.

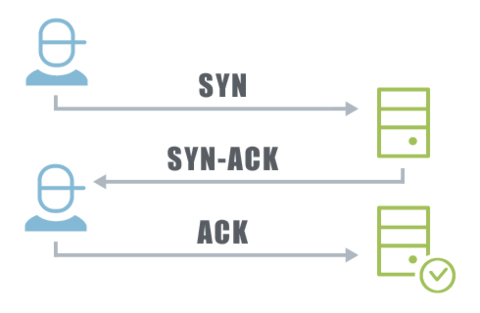

Wenn wir von unserem Computer aus eine Webseite besuchen, dann führen Server (Webseite) und Client (Anfragender Computer) einen sogenannten Drei-Wege-Handshake durch. Und der sieht so aus:

1. Der Client schickt eine Synchronisationsanfrage an den Server (SYN = synchronize)

2. Der Server antwortet dem Client mit einer Bestätigung SYN, ACK, der den Abgleich bestätigt (ACK = acknowledge)

3. Der Client bestätigt diesen Vorgang ebenfalls mit ACK; Die Verbindung ist nun hergestellt

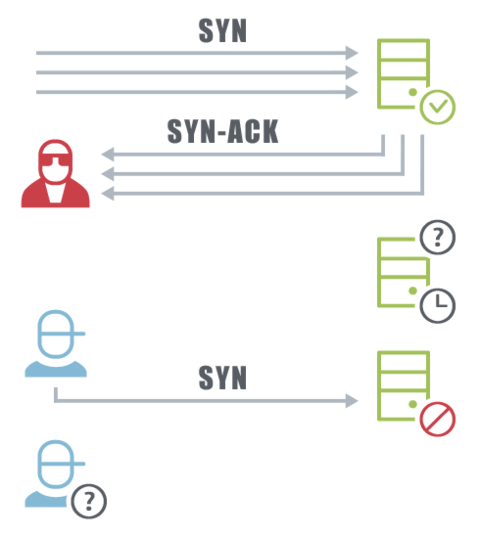

Hacker, die den Zusammenbruch eines Servers verursachen wollen, unterschlagen die letzte acknowledge (ACK) Antwort:

Der Server wartet bei jeder Anfrage einige Zeit, bis er die Verbindung abbricht, da er nur von einer Verzögerung ausgeht. Dafür werden Speicher- und Rechenressourcen des Servers in Anspruch genommen. Das ist bei einigen wenigen Anfragen von Clients kein Problem. Kommen aber Tausende davon gleichzeitig beim Server an, sind die Ressourcen des Servers schnell aufgebraucht. Kein anderer Client kann dann mehr eine Anfrage, beispielsweise an einen Mail-Server stellen. Obwohl man gerade auf eine wichtige Antwort eines Kollegen wartet, sich in sein E-Mailkonto einloggt und „Enter“ drückt, erscheint dann nur: „Dienst vorübergehend nicht verfügbar“, die Verweigerung des Dienstes (DoS).

Eine SYN-Flood-Attacke ist strenggenommen „nur“ eine DoS-Attacke, da sie theoretisch von nur einem Rechner aus gestartet werden kann. Die SYN-Flood-Reflection-Attacke ist eine abgewandelte Form, bei der ein Angreifer andere unbeteiligte Server für die Attacke rekrutiert. Er sendet SYN-Anfragen auf mehrere Server, die mit mehreren SYN/ACK-Paketen antworten. Also nicht direkt an das Opfer. Die SYN/ACK Antworten dieser Server werden dann auf den Server des Opfers umgeleitet. Dabei fälscht („spooft“) der DDoS-Attacker einfach die IP-Adresse und gaukelt den nun mitangreifenden Servern vor, dass die Anfragen vom Server des Opfers aus gesendet werden. Nun überfluten die mitangreifenden Server das Opfer mit ihren Antwortpakten und bringen ihn so zur Überlastung.

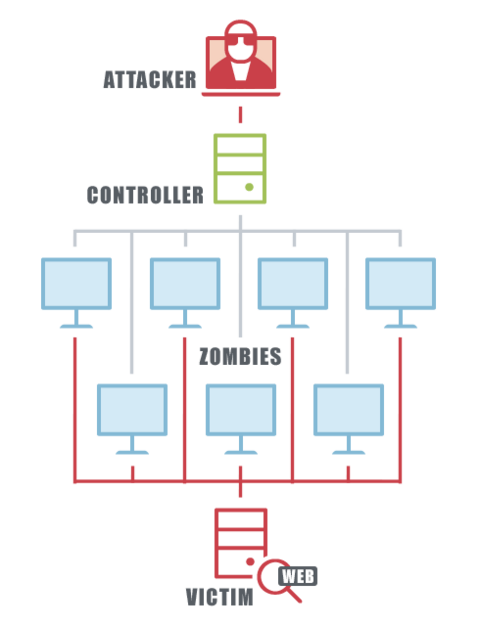

Klassischerweise werden DDoS-Angriffe immer aus einem ganzen Netzwerk von Rechnern heraus gestartet. Botnetze eignen sich für Angreifer besonders gut und so wird auch klar, wofür das erste „D“ in DDoS steht, nämlich für „distributed“, also „verteilt“.

Botnetze und das Internet der Dinge

Hat Ihr Kühlschrank WLAN? Wahrscheinlich nicht … Aber Ihr Drucker ganz bestimmt. Es ist tatsächlich möglich, dass er bei Distributed-Denial-of-Service-Angriffen schon einmal Mittäter war. Natürlich nicht freiwillig. Angreifer, die Unternehmen wie Twitter oder Facebook mit DDoS-Attacken in die Knie zwingen wollen nutzen Botnetze.

Um DDoS-Attacken durchzuführen, bauen sich die Angreifer vorher ein Botnetz im Internet auf, das dann für sie die Anfragen an den Zielserver richtet. Botnetze werden durch die Installation von Schadsoftware auf den „Zombie-Rechnern“ erschaffen. Ein kleiner Teil ihrer Rechenleistung wird abgezwackt, um Befehle für den DDoS-Attacker durchzuführen. Die geplanten DDoS-Attacken werden dann mithilfe der kompromittierten Rechner ausgeführt. Ihnen wird befohlen, den Zielserver beispielsweise mit SYN-Anfragen zu überschütten. Ist das System der Botnetze groß genug, geht der Zielserver in die Knie und die damit verbundene Webseite stellt ihren Service ein.

Computer haben meist die entsprechende Software, zum Beispiel eine Firewall, um nicht von DDoS-Angreifern benutzt zu werden. Jedoch haben es die DDoS-Attacker im immer größer werdenden Internet of Things (IoT) leicht. Sie hacken für ihre DDoS-Attacken alles, was eine Anfrage an einen Server stellen kann. Drucker, Router, Rasenmäher, die mit Standardeinstellungen und ohne Firewall betrieben werden, sind leichte Beute.

Wie können sich Unternehmen vor DDoS-Attacken schützen?

Das ist im Grunde simpel: Ein Unternehmen kann sich durch Dienstleister so viel Kapazität verschaffen, dass auch große Anfragemengen stets verarbeitet werden können und kein Zusammenbruch zustande kommt. Denn die Kapazität des Zielservers ist der entscheidende Punkt bei einem Angriff. Dies kann durch Cloud-Dienste geschehen, die bei erhöhtem Traffic schnell Kapazitäten hinzuschalten.

Ein anderer Weg ist die Einrichtung eines Filtersystems. Hier wird der Traffic nicht mehr über den hauseigenen Server eines Unternehmens abgewickelt, sondern in einem sogenannten „Scrubbing Center“ vorsortiert. Nur sauberer Mailverkehr wird dann an den Server im Unternehmen selbst weitergeleitet.

Scrubbing Center analysieren den Traffic und filtern mögliche DDoS-Angriffe heraus. Dabei werden typische Muster von DDoS-Attacken erkannt und ein Angriff auf den Server des Unternehmens wird unmöglich. Der Denial-of-Service, die Verweigerung des Dienstes, erfolgt nur, wenn der Unternehmensserver zusammenbricht. Der ist für die Attacke aber dann gar nicht mehr direkt erreichbar.

SYN-Cookies sind eine weitere Möglichkeit DDoS-Angriffe abzuschwächen. Beim Drei-Wege-Handshake wird immer ein TCP-Protokoll (Transmission Control Protocol, deutsch: Übertragungssteuerungsprotokoll) vom Server erstellt. Dieses wird bei DDoS-Attacken stets in einem offenen Zustand gelassen, um dem Opfer-Server Speicherressourcen zu entziehen. SYN-Cookies verhindern diesen Mechanismus, indem sie die Anzahl der SYN/ACK-Anfragen und -Antworten sequenzieren. So muss der angegriffene Server keinen Speicherplatz für die Speicherung der halb offenen TCP-Tabellen aufbringen und wird dadurch nicht so schnell überlastet.