In der Arbeitswelt lässt sich ein privates und ein berufliches Umfeld schon lange nicht mehr trennen. Mitarbeiter erledigen persönliche Dinge am Firmen-PC und Geschäftliches zu Hause. Der mobile Zugriff auf Unternehmensressourcen steigert die Produktivität deutlich. Denn wer mit modernster Technik und leistungsfähiger Hardware aufgewachsen ist, will darauf im Job nicht verzichten.

BYOD und Homeoffice – Verhaltensregeln für den Ausnahmefall

80 % der IT-Verantwortlichen unterstützen BYOD oder wollen dies in nächster Zeit tun.

Quelle: VMware und Marktforschungsinstitut Vanson Bourne

Bislang administrierten die IT-Verantwortliche immer homogene Gruppen von Client-Geräten. Beim Planen und Bereitstellen von Netzwerk-Clients befassten sie sich fast ausschließlich mit Desktop-Rechnern. Diese gelernten Umstände vereinfachten das Zurverfügungstellen von Netzinfrastrukturen, Client-Hardware und Anwendungen, da die Einheitlichkeit gewährleistet war. Seit aber Laptops, Smartphones und Tablets die Consumer-Elektronik erobern, ist die Technologielandschaft erheblich komplizierter geworden. Eine Vielzahl unterschiedlicher Geräte hat in Unternehmen Einzug gehalten und die Administratoren sehen sich nun mit der Aufgabe konfrontiert, einen breiten Zugang zu den Unternehmensressourcen anzubieten bei gleichzeitiger Gewährleistung der Sicherheit. Wie diese neuen Aufgaben erfolgreich angegangen werden können, erfahren Sie in diesem Ratgeber.

BYOD – Wer erwartet was?

Was sind die Vorteile, wo liegen die Risiken?

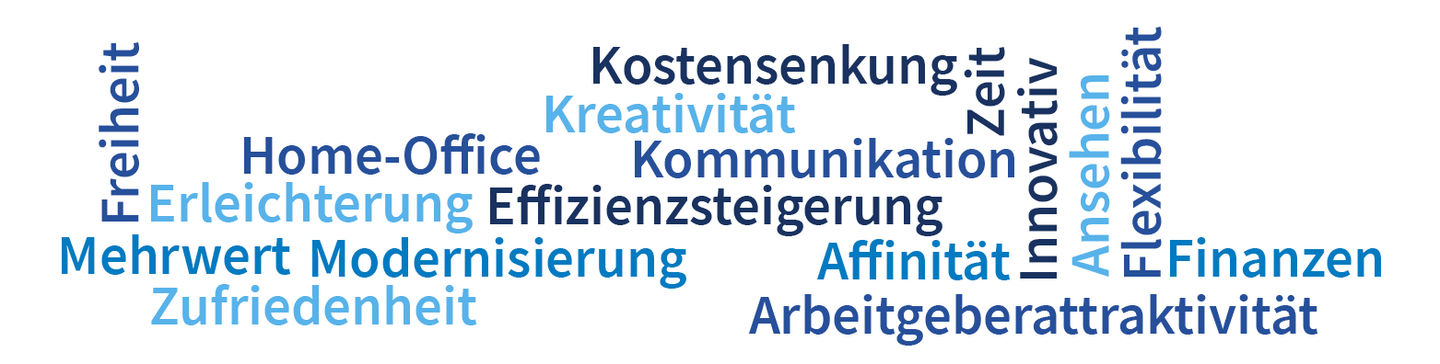

Wer Smartphone, Tablet & Co. in seinem Unternehmen zulässt und sinnvoll in die Arbeitsabläufe integriert, ebnet den Weg für echte Vorteile. Ganz unabhängig davon, ob diese mobilen Endgeräte zentral bereitsgestellt oder von den Mitarbeitern mitgebracht werden. Der mobile Zugriff auf Unternehmensressourcen für Mitarbeiter und Dienstleister die nicht am Standort arbeiten, kann deren Produktivität deutlich steigern. Eine intelligente Kombination aus Zugangskontrollen und Gerätemanagement erlaubt einen sicheren und effizienten Einsatz der Geräte für den Remote-Zugriff. Zudem ist die Kommunikation auf Geschäftsreisen nicht länger eingeschränkt. Mitarbeiter können von überall E-Mails, Kalendereinträge und Benachrichtigungen abrufen.

Einführung mit Augenmaß

Natürlich gibt es bei allen genannten Vorteilen im Hinblick auf die Produktivität auch einige Risiken, die ernst genommen werden müssen. In der „Global Information Security Workforce Study 2015“ der (ISC) 2 Foundation wurden mobile Geräte als viertwichtigstes Sicherheitsproblem genannt. Wie PCs sind auch sie anfällig für Malware. Besonders die Betriebssysteme Android und iOS sind großen Risiken ausgesetzt, da sie mit einem gemeinsamen Marktanteil von 96,3 % bevorzugte Angriffsziele von Kriminellen sind. Jedoch ist Malware nicht die einzige Bedrohung, der diese Geräte ausgesetzt sind. Drive-by- und Phishing-Webseiten sind weitere Gefahren, die beim BYOD-Einsatz berücksichtigt werden müssen. Selbst wenn das mobile Gerät selbst sicher ist, ist das kein Garant dafür, dass es im geschäftlichen Umfeld auf sichere Weise genutzt werden kann. Sobald Mitarbeiter mit mobilen Geräten auf Unternehmensdokumente zugreifen, muss sichergestellt sein, dass keine vertraulichen Informationen in unbefugte Hände gelangen können. Ganz gleich, ob versehentlich (z. B. durch Hochladen von Dateien auf einen Filesharing-Dienst) oder absichtlich (Insider-Bedrohung).

BYOD aus Arbeitgebersicht

Vorteile

- Zufriedenheit der Mitarbeiter steigt

- Produktivität der Mitarbeiter steigt

- Image und Attraktivität des Arbeitgebers steigen

- Die Anschaffungskosten für Mobilgeräte sinken

- Höhere Kundenzufriedenheit und Kundenbindung durch motiviertere und serviceorientiertere Mitarbeiter

- Mehr Sorgfalt im Umgang mit privaten Mobilgeräten durch die Mitarbeiter

- Keine Verantwortlichkeit bei Verlust oder Beschädigung

Nachteile

- Umfangreiche, intelligente BYOD-Policy für höchstmöglichen Schutz sensibler Unternehmensdaten

- Unter Umständen mehr technische Probleme

- Eventuell keine ausreichende Kontrolle über die verwendeten privaten Mobilgeräte sowie die darauf genutzten geschäftlichen Daten

- Tatsächliche Auswirkungen auf das Unternehmen und den Arbeitnehmer lassen sich im Vorfeld nur schwer abschätzen

- Unter Umständen zeit- und kostenintensivere Verwaltung der privaten Endgeräte als angenommen

BYOD aus Arbeitnehmersicht

Vorteile

- Größere Motivation im Arbeitsalltag

- Möglichkeit flexibler zu arbeiten (Außendienst, Home-Office)

- Mehr Freude an der Arbeit

- Aktuelle, moderne Mobilgeräte steigern die Kommunikation

- Einsatz und Nutzung moderner Technik im Arbeitsalltag steigern Innovation und Kreativität

- Kürzere Einarbeitungszeiten, da die Technik bereits bekannt ist

Nachteile

- Umfangreiche, intelligente BYOD-Policy für höchstmöglichen Schutz sensibler Unternehmensdaten

- Unter Umständen mehr technische Probleme

- Eventuell keine ausreichende Kontrolle über die verwendeten privaten Mobilgeräte sowie die darauf genutzten geschäftlichen

- Daten

- Tatsächliche Auswirkungen auf das Unternehmen und den Arbeitnehmer lassen sich im Vorfeld nur schwer abschätzen

- Unter Umständen zeit- und kostenintensivere Verwaltung der privaten Endgeräte als angenommen

Mobile Device Management (MDM) – Wie bringt man Produktivität und Sicherheit in Einklang?

Administratoren können IT-Consumerization und BYOD nicht länger ignorieren. Mitarbeiter wollen auch weiterhin ihre Smartphones und Tablets nutzen. Sie haben sich an deren einfache Nutzung und ständige Verfügbarkeit gewöhnt und wollen diesen Komfort in ihrem Berufsalltag nicht mehr missen. Aufgrund der potenziellen Vorteile mobiler Geräte für die Produktivität der Mitarbeiter sollte das Ziel eines sinnvollen Mobile Device Management sein, diese Produktivität zu maximieren und gleichzeitig die Sicherheit der Unternehmensdaten zu gewährleisten und Kosten zu senken.

Welche Voraussetzungen braucht BYOD?

Für einen erfolgreichen Einsatz von „Bring Your Own Device“ ist es wichtig, dass in Unternehmen im Vorfeld kein Schwarzweiß-Denken einsetzt. Sowohl durch die BYOD-Konzepte, als auch durch die Consumerization der IT haben viele Verantwortliche den Eindruck, dass ihre perfekt organisierte Unternehmensumgebung destabilisiert wird. Das ist jedoch nicht richtig und es gibt – wie bereits aufgezeigt – mehrere Gründe, die für eine Erlaubnis von „Bring Your Own Device“ sprechen. Zudem kann der Einsatz einer MDM-Lösung (Mobile Device Management) dazu beitragen, die Vorteile von Mobilgeräten zu nutzen und gleichzeitig deren Auswirkungen auf die übrige IT-Infrastruktur des Unternehmens zu begrenzen.

Wie erwähnt, stehen den genannten Vorteilen und Chancen für Unternehmen und Mitarbeiter auch Risiken und Nachteile gegenüber. Sie können jedoch durch konsequente Anwendung durchdachter BYOD-Richtlinien vermieden oder zumindest deutlich abgeschwächt werden. Darüber hinaus ist es gerade für kleine Unternehmen hilfreich, den Umfang von „Bring Your Own Device“ auf ausgewählte Mitarbeiter, Gerätetypen und Anwendungsszenarien zu beschränken.

Welche Regeln sind zu beachten?

Eine allgemeingültige Checkliste für den erfolgreichen Einsatz eines „Bring Your Own Device“-Konzeptes gibt es nicht. Hier kommt es immer auf den Einzelfall und die jeweiligen Anforderungen und Gegebenheiten an. „Deutschland sicher im Netz e. V.“ hat jedoch acht allgemeingültige Regeln für Arbeitgeber und Arbeitnehmer aufgestellt, die als Basis genutzt und von denen ein eigenes Regel- und Richtlinienwerk abgeleitet werden kann.

Unternehmen

1. Definieren Sie Ziele, die mit BYOD erreicht werden sollen. Folgende Ziele sind hier denkbar:

- Die Zufriedenheit der Mitarbeiter im Unternehmen erhöhen

- Die Effizienz der Mitarbeiter steigern

- Die Attraktivität der Arbeit steigern

- Das Unternehmensnetzwerk für orts- und zeitunabhängige Zugriffe von außen öffnen

- Die Sicherheit bei der Nutzung von BYOD durch einheitliche Regeln erhöhen

2. Bewerten Sie die Risiken, die für das Unternehmen enstehen können. Dazu gehört die Analyse sämtlicher potenzieller Herausforderungen und Risiken, wobei der Fokus auf den rechtlichen und technischen Anforderungen in Bezug auf folgende Bereich liegen sollte:

- Komplexität

- Datenschutz

- Datensicherheit

- Steuerrecht

- Lizenzrecht

- Arbeitsrecht

3. Klare Richtlinien durch Transparenz

Mitarbeiter müssen die Einhaltung und Umsetzung der erforderlichen Maßnahmen schriftlich bestätigen. Darunter fallen auch haftungsrelevante Regelungen sowie die Festlegung der Kostenübernahme für die Anschaffung und Wartung von privaten Endgeräten.

4. Schaffen der technischen Voraussetzungen

Zur Nutzung von BYOD muss ein Betriebskonzept ausgearbeitet werden. Dieses Konzept klärt technische Sicherheitsmaßnahmen, den Umfang der Nutzung privater Endgeräte und Voraussetzungen für Mitarbeiter, um sich an „Bring Your Own Device“ zu beteiligen. Außerdem soll das Konzept sicherstellen, dass Unternehmensanforderungen bezüglich Sicherheit und Verwaltbarkeit der Geräte eingehalten werden.

5. Schaffen organisatorischer Voraussetzungen

Organisatorisch müssen von der Zulassung einzelner mobiler Endgeräte bis zum Ausscheiden eines Mitarbeiters alle relevanten Prozesse definiert werden.

Mitarbeiter

1. Verantwortung übernehmen

Der Arbeitnehmer muss im Umgang mit Unternehmensdaten auf privaten Endgeräten geschult werden. Er muss für diese Verantwortung sensibilisiert werden und die unterschriebenen Richtlinien und Vereinbarungen einhalten. Wichtige Aspekte dieser Verantwortung sind:

- Zugriff auf Unternehmensdaten muss entsprechend der Firmen-Policy geschützt werden

- Software auf mobilen Endgeräten muss aktuell gehalten werden

- Die Endgeräte dürfen nicht an Dritte weitergegeben werden

- Vorgaben des jeweiligen Geräteherstellers müssen eingehalten werden (keine Jailbreaks*, Rooten** o. ä.)

- Private und geschäftliche Daten müssen getrennt werden

- Lizenzvereinbarungen für verwendete Software müssen eingehalten werden

2. Für Sicherheit sorgen

Auf dem mobilen Gerät muss ein aktuelles Virenschutzprogramm installiert sein. Außerdem sind Schutzmechanismen wie das Verschlüsseln und das Löschen von Daten nach mehrmaligem misslungenen Anmelden zu aktivieren. Ebenfalls sollte im Fall von Geräteverlust oder -diebstahl die Löschung der Daten über das Internet möglich sein.

3. Vereinbarungen akzeptieren

Die berufliche Nutzung von privaten Mobilgeräten muss mit dem Vorgesetzten abgesprochen werden. Das erlaubt die richtige Integration des mobilen Gerätes in das BYOD-Unternehmenskonzept und somit eine erhöhte Sicherheit für Arbeitnehmer und Arbeitgeber. Arbeitnehmer müssen sich bei unklaren Verhältnissen, die nicht durch Vereinbarungen geregelt sind, an den Vorgesetzten wenden.

Gibt es Alternativen zu BYOD?

„Bring Your Own Device“ stellt Unternehmen vor Herausforderungen. Es ist daher nicht verwunderlich, dass Verantwortliche vor einer Entscheidung nach alternativen Konzepten suchen. „CYOD“ (Choose Your Own Device) oder„ COPE“ (Corporate-Owned, Personally Enabled) sind hier mögliche Wege. In beiden Fällen bleiben die mobilen Geräte Unternehmenseigentum, jedoch wird den Mitarbeitern eine Privatnutzung erlaubt.

CYOD und COPE – Was verbirgt sich dahinter?

Anders als bei BYOD stellt das Unternehmen in beiden Fällen die Mobilgeräte selbst zur Verfügung. Der Mitarbeiter kann sich aus verschiedenen Modellen seinen Favoriten auswählen. Bei COPE ist der Mitarbeiter bis zu einem gewissen Grad auch für die Einrichtung und den laufenden Betrieb seines Endgerätes verantwortlich.

Lässt das Unternehmen die private Nutzung zu, sind auch bei CYOD und COPE die bereits bei „Bring Your Own Device“ genannten Vorgehensweisen in Hinblick auf Implementierung und Administration erforderlich. Hinzu kommt, dass COPE nur dann sinnvoll eingesetzt werden kann, wenn der Mitarbeiter über die nötigen IT-Kenntnisse verfügt, um selbst für Support und Wartung zu sorgen. Außerdem muss sich das Unternehmen überlegen, wer für Schäden haftet, die durch fehlgeschlagene Wartungsversuche der Mitarbeiter entstehen können.

Um CYOD oder COPE erfolgreich einzusetzen, ist wie bei BYOD eine umfassende Vereinbarung zur Gerätenutzung notwendig. Desweiteren eine klare Trennung zwischen privaten und dienstlichen Daten, da auch hier der Arbeitnehmer in seinem Recht auf informationelle Selbstbestimmung zu schützen ist.

Vorteile der Konzepte

Im Gegensatz zu BYOD haben die Unternehmen die Mobilgeräte selbst ausgewählt und sie befinden sich in deren Eigentum. So hat das Unternehmen von vornherein einen deutlich größeren Spielraum, kann von Anfang an nur Geräte zur Verfügung stellen, die der eigenen Sicherheitspolicy genügen und deren Nutzung stärker reglementieren, als dies bei privaten Smartphones oder Tablets möglich wäre. Die IT kann auf den Geräten außerdem von Anfang selbst eine technische Trennung zwischen privaten und dienstlichen Bereichen einrichten. So lassen sich zumindest einige BYOD-Gefahren vermeiden und grundlegende Voraussetzungen können unternehmensseitig von Anfang an festgelegt werden.

Wenn es einem Unternehmen gelingt, die möglichen Problemstellungen in ein solides Regelwerk zu gießen und den Mitarbeitern gleichzeitig hochwertige Geräte zur Verfügung zu stellen, sind beide Konzepte eine geeignete Alternative zu „Bring Your Own Device“.

Fazit

„Bring Your Own Device“ ist besonders in Deutschland mit rechtlichen und technischen Herausforderungen verknüpft, da die Rechtslage in einigen Bereich noch nicht ganz klar ist. Fest steht, BYOD bietet durch höhere Mitarbeiterzufriedenheit und -produktivität Vorteile für Arbeitgeber, aber stellt sie auch vor Herausforderungen wie Datenschutz, Datensicherheit sowie Arbeits-, Lizenzrecht und steuerrechtliche Anforderungen. Arbeitnehmer profitieren im Gegenzug von mehr Flexibilität und Freiheiten in ihrer Arbeit, müssen sich jedoch an den Kosten beteiligen und je nach Unternehmen ein umfassendes Regelwerk beachten und einhalten.

Für Unternehmen, die unschlüssig sind, ob sie BYOD einführen sollen ist ein Kompromiss möglich, da „Bring Your Own Device“ nicht zwingend alle gebotenen Möglichkeiten ausschöpfen muss, sondern durchaus auf wenige Funktionen und Mobilgerätetypen beschränkt werden kann. Zum Beispiel, indem nur das Abrufen von E-Mails, die Kalenderfunktionen oder das Herunterladen von Informationen zu bestimmten Aufträgen über Smartphones und Tablets erlaubt werden. Das reduziert deutlich die Komplexität der Anforderungen und etwaige organisatorische Probleme entstehen eventuell erst gar nicht.

Die Entscheidung, ob man auf den Fahrt aufnehmenden BYOD-Zug aufspringt, muss schlussendlich das Unternehmen treffen. Fest steht, ein überschaubares BYOD-Anwendungsspektrum erleichtert auf jeden Fall den Einstieg. Und flankiert von einer sinnvollen Firmen- und Sicherheitspolicy kann „Bring Your Own Device“ sowohl für Arbeitgeber als auch für Arbeitnehmer ein erfolgsversprechendes Konzept sein.

*Der Begriff „Jailbreak“ stammt aus dem Englischen und bedeutet wörtlich „Gefängnisausbruch“. In diesem Fall bedeutet es die Umgehung von Nutzungsbeschränkungen auf elektronischen Endgeräten, um Funktionen freizuschalten, die vom Hersteller gesperrt sind. Der Begriff stammt aus der Apple-Welt und ist auf deren strikte Beschränkung ihrer Geräte auf eigene Software aus dem Apple-Store zurückzuführen und wird nur für manipulierte Endgeräte mit dem Betriebssystem iOS verwendet.

**Der Begriff „Rooten“ (Root-Rechte erlangen) meint dasselbe wie „Jailbreaken“, bezieht sich jedoch auf Nicht-Apple-Geräte wie Smartphones oder Tablets mit dem mobilen Android-Betriebssystem.