Es ist der Worst Case für IT-Verantwortliche: Mit Remote Code Execution (RCE) zielen Cyberkriminelle darauf ab, die volle Kontrolle über die IT-Systeme zu übernehmen – still und heimlich. Sie überwinden dabei Hürden, die sie nicht überwinden dürften. Wie schaffen sie das? Und was können Sie tun, um Ihr Unternehmen davor zu schützen? Wie können Sie Remote-Code-Ausführung rechtzeitig erkennen? Das erfahren Sie in diesem Ratgeber.

Was bedeutet Remote Code Execution?

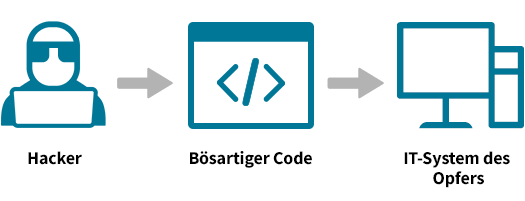

Remote Code Execution (RCE) bedeutet, dass Cyberkriminelle aus der Ferne bösartigen Programmcode auf einem Gerät ausführen, um sich initialen Zugriff darauf zu verschaffen. Dabei nutzen sie aus, dass viele Computer, Betriebssysteme und Anwendungen anfällig für Remote-Code-Ausführung sind. Diese Anfälligkeiten können verschiedenste Ursachen haben. RCE-Schwachstellen reichen von der mangelnden Überprüfung von Nutzereingaben bis hin zu schlechtem Speichermanagement.

Wie funktioniert ein RCE-Angriff?

Cyberkriminelle müssen im ersten Schritt IT-Systeme ausfindig machen, die aufgrund von Sicherheitslücken anfällig für Remote Code Execution (RCE) sind. Dazu können sie zum Beispiel automatisierte Tools verwenden. Sie suchen damit über das Internet erreichbare IT-Systeme nach gewissen Informationen ab, wie etwa die Version des Browsers, offene Ports oder Software-Versionen. Es gibt jedoch auch Angriffe, bei denen Kriminelle gezielt ein bestimmtes Unternehmen ins Visier nehmen.

Sobald sie ein anfälliges System mit RCE-Schwachstelle gefunden haben, verschaffen sie sich durch die Ausführung eines Schadcodes den Zugriff. Anschließend können sie weitere Schritte ausführen, um ihr eigentliches Ziel zu erreichen. Sie können verschiedenste Absichten verfolgen, zum Beispiel Ransomware nachladen, sensible Daten stehlen oder einen Denial-of-Service-Angriff (DoS) oder DDoS durchführen.

7 mögliche Sicherheitslücken

RCE-Angriffe nutzen verschiedene Arten von Schwachstellen aus. Die häufigsten Angriffsvektoren umfassen:

1. Unsichere Input-Validierung

Die mangelnde Überprüfung von Benutzereingaben stellt eine der häufigsten Ursachen für RCE-Schwachstellen dar. Wenn Anwendungen Eingaben nicht ordnungsgemäß validieren oder sanitisieren, können Angreifer schädlichen Code in diese Eingabefelder einschleusen. Dieser Code wird dann vom System als legitime Anweisung interpretiert und ausgeführt.

2. Fehlerhafte Deserialisierung

Um die Übertragung zu erleichtern, nutzen Anwendungen Serialisierung, d.h. sie fassen mehrere Datenelemente in einer Zeichenfolge zusammen, die vom Empfängersystem entpackt („deserialisiert“) wird. Unsichere Implementierungen dieser Funktion ermöglichen es Angreifern, manipulierte Daten zu übertragen, die bei der Deserialisierung schädlichen Code ausführen. Diese RCE-Schwachstelle tritt besonders häufig in modernen Programmiersprachen auf.

3. Webanwendungen

Webbasierte Anwendungen bieten Angreifern zahlreiche Einfallstore für Remote Code Execution. Unsichere File-Upload-Funktionen, SQL-Injection-Schwachstellen oder Cross-Site-Scripting können als Einstiegspunkt dienen. Besonders gefährdet sind Anwendungen, die Nutzerdaten direkt an das Betriebssystem weiterleiten.

4. Command Injection

Bei Command Injection nutzen Angreifer Sicherheitslücken aus, die entstehen, wenn Anwendungen Systembefehle mit ungeprüften Benutzerdaten konstruieren. Durch geschickte Manipulation der Eingaben können Cyberkriminelle zusätzliche Befehle einschleusen, die das System parallel zu den ursprünglich vorgesehenen Anweisungen ausführt.

5. Buffer Overflow-Angriffe

Buffer Overflow gehört zu den klassischen RCE-Schwachstellen und entsteht, wenn Programme mehr Daten in einen Speicherbereich schreiben, als dieser aufnehmen kann. Angreifer nutzen diese Schwachstelle aus, indem sie gezielt überlange Eingaben senden, die den verfügbaren Speicherplatz überschreiten. Dadurch können sie Kontrolle über Programmabläufe erlangen und schädlichen Code einschleusen. Besonders anfällig sind ältere Anwendungen in C oder C++, die keine automatische Speicherverwaltung verwenden.

6. Supply Chain-Angriffe

Moderne Anwendungen verwenden zahlreiche externe Bibliotheken und Komponenten. Cyberkriminelle infiltrieren gezielt diese Lieferketten, um schädlichen Code in vertrauenswürdige Software-Pakete einzuschleusen. Wenn Unternehmen diese kompromittierten Komponenten in ihre Systeme integrieren, erhalten Angreifer automatisch Remote Code Execution-Fähigkeiten. Diese Angriffsmethode ist besonders tückisch, da die schädlichen Komponenten oft von legitimen Quellen stammen und schwer zu erkennen sind.

7. Zero-Day-Exploits

Zero-Day-Schwachstellen sind Sicherheitslücken, die Software-Herstellern noch nicht bekannt sind – Angreifern aber schon. Für Angreifer ist ein Zero-Day-Exploit somit besonders wertvoll. Sie setzen sie daher vor allem bei "lohnenswerten" Zielen ein, um sich per Remote Code Execution Zugriff zu verschaffen. Denn es besteht immer das Risiko, aufzufliegen und den Exploit so bekannt zu machen. Manche Zero-Day-Exploits werden zu immensen Preisen im Darknet angeboten. Meist verkaufen die Kriminellen jedoch nur die System-Zugänge, die sie sich durch den Zero-Day-Exploit verschaffen. So behalten sie ihre "goldene Gans".

Remote Code Execution frühzeitig erkennen

Die frühzeitige Erkennung von RCE-Angriffen ist essentiell, um größeren Schaden zu verhindern. Während traditionelle Endpoint Protection-Lösungen bekannte Schadsoftware blockieren können, bietet ein Managed Extended Detection and Response (MXDR) Service deutlich umfassenderen Schutz.

MXDR überwacht kontinuierlich Systemaktivitäten wie Prozesse, Registry-Zugriffe, Event-Logs und Benutzeranmeldungen. Ungewöhnliche Aktivitäten, die vom normalen Systemverhalten abweichen, werden sofort an spezialisierte SOC-Analyst:innen weitergeleitet, welche verdächtiges Verhalten erkennen, das auf Remote Code Execution hindeutet.

Der entscheidende Vorteil von MXDR liegt in der umfassenden Betrachtung von Sicherheitsvorfällen. Während herkömmliche Endpoint-Protection nur einzelne schädliche Tools erkennt und blockiert, identifizieren MXDR-Analysten auch die ursprüngliche Angriffsmethode. Die Analysten können feststellen, über welche Sicherheitslücke der Angreifer initial ins System gelangte, und dem Unternehmen konkrete Handlungsempfehlungen zur permanenten Schließung dieser Schwachstelle geben.

Diese umfassende Analyse verhindert, dass Angreifer die gleiche Sicherheitslücke wiederholt ausnutzen, um verschiedene Tools auszuprobieren, bis eines nicht von der Sicherheitssoftware erkannt wird.

MXDR "Made in Germany" von G DATA

Mit MXDR von G DATA erhalten Unternehmen 24/7-Überwachung durch deutschsprachige Sicherheitsexperten und können RCE-Angriffe bereits in frühen Phasen stoppen, bevor kritische Geschäftsprozesse beeinträchtigt werden.

MXDR aus Deutschland kennenlernen